GPGMail-Anleitung: PGP/GPG-Verschlüsselung mit OS X Snow Leopard und Mail

Alexander Trust, den 26. Juli 2010

Für einige Zeit war nach dem Snow-Leopard-Update die GPG/PGP-Verschlüsselung unter Mail und Mac OS X mangels Update des Mail-Plugins nicht verfügbar – mittlerweile hat sich das glücklicherweise wieder geändert. Die Schlüsselverwaltung gerät mit der Kommandozeile leider noch etwas aufwändig, aber immerhin: sichere PGP-Verschlüsselung per Mail unter Mac OS X geht wieder. Das Importieren existierender Keyrings ist glücklicherweise eine eher leichte Übung.

Von Sente.ch zog GPGMail auf GPGMail.net um, wo das GPG-Plugin für Mail nun weiter gepflegt wird. Die zwischenzeitliche Überlastung des Entwicklers verhinderte das notwendige Update, mit dem das Krypto-Plugin für Mail unter Snow Leopard läuft. Nach den notwendigen Updates braucht es nur noch die Installation von MacGPG und das anschließende Einspielen der aktuellen GPGMail-Version, um unter Snow Leopard und Mail wieder GPG/PGP-verschlüsselte E-Mails zu verschicken und empfangen.

Installation von MacGPG und GPGMail

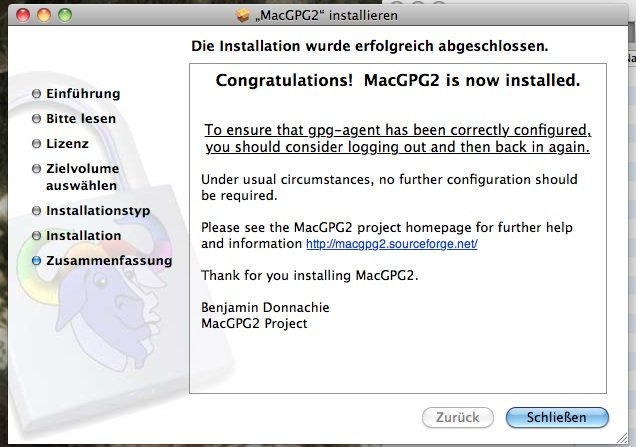

Die Reihenfolge spielt eine Rolle: zuerst muss MacGPG 2 installiert werden. Nach dem Download entpackt man das Archiv und startet das Installationsfile.

Anschließend kann man sich an die Installation des eigentlichen Mail-Plugins machen. Man lädt die aktuelle Version für Mac OS X und startet nach dem Entpacken den Installer. Mail muss neu gestartet werden, anschließend sind wir jedoch erst am Anfang der eigentlichen Einrichtung des Verschlüsselungs-Plugins. Denn ein schneller Versuch, Mails zu ver- oder entschlüsseln, wird schnell mit einer Fehlermeldung beendet. Kein Wunder, denn das Plugin verfügt noch nicht über die notwendigen öffentlichen bzw. privaten Keyfiles, um verschlüsselte Mails zu lesen oder zu erzeugen.

Wer bereits seine öffentlichen und privaten Schlüssel auf der Platte liegen hat, kann direkt zum Import übergehen – für alle anderen nun die Anleitung, wie man via Terminal ein GPG-Schlüsselpaar erzeugt und den öffentlichen Schlüssel der Allgemeinheit zur Verfügung stellt.

Öffentlichen und geheimen GPG/PGP-Schlüssel erzeugen

Wir starten die Konsole (Programme-Hilfsprogramme) und rufen mit dem Kommando gpg --gen-key die Key-Generierung auf. Wir wählen RSA/RSA als Kryptoverfahren. Die 4096 bit Schlüssellänge ist etwas paranoid, aber mit heutiger Rechenleistung keine Systembremse mehr. Unbegrenzte Schlüssellebensdauer mag Geschmacksache sein, im Beispiel wurde sie gewählt.

Anschließend wird man nach seinem Vor- und Nachnamen gefragt. Man kann natürlich ein Pseudonym angeben, das eben an den Key und die zugehörige Mailadresse gekoppelt wird. Die Mailadresse wird angegeben, mit der man verschlüsselt kommunizieren will, mit „f“ ist das Prozedere „Fertig“ und benötigt nur noch die Schlüsselphrase, mit der ein Zugriff auf das Keyfile authentifiziert wird. Es empfiehlt sich, ein wirklich sicheres, alphanumerisches Passwort zu wählen.

Nun wird eine größere Menge von Zufallswerten erzeugt/gesammelt – es dauerte in unserem Beispiel ungefähr drei Minuten, in denen normal am Rechner weitergearbeitet wurde. Anschließend war das Schlüsselpaar erstellt. Die Schlüssel-ID sollte man sich kopieren bzw. notieren: der mit 5AC8D5EC automatisch benannte Key kann mit Hilfe dieser ID via Keyserver den zukünftigen Korrespondenten zur Verfügung gestellt werden. Um den eigenen Public Key auf einem Keyserver zu hinterlegen, gibt man in der Konsole den folgenden Befehl ein: gpg --send-key --keyserver wwwkeys.de.pgp.net (KEY-ID).

Das Ergebnis sollte folgendermaßen aussehen:

noname:~ richie$ gpg --send-key --keyserver wwwkeys.de.pgp.net 5AC8D5EC gpg: sende Schlüssel 5AC8D5EC auf den hkp-Server wwwkeys.de.pgp.net noname:~ richie$

Import bestehender PGP/GPG-Keys

Gängige GPG-Frontends legen die Dateien pubring.gpg und secring.gpg an, in denen die öffentlichen bzw. geheimen Schlüssel gespeichert sind. Diese können mit dem Konsolenbefehl gpg --import (filename) einfach importiert werden. Zu beachten ist zweierlei: entweder muss für/statt (filename) der korrekte Pfad zur Datei angegeben werden, oder man befindet sich bereits im Verzeichnis, in dem sich das zu importierende Keyfile befindet. Im Beispiel wurden Pubring und Secring auf den Desktop kopiert und von dort importiert.

Weiter ist beim Import des Secring (der die eigenen, geheimen Schlüssel enthält) naturgemäß die Kenntnis der jeweils zum geheimen Schlüssel gehörenden Passphrasen notwendig. Diese werden beim Import angefragt. Weiter wandelt der Importvorgang gegebenenfalls Dateiformate um – inwieweit das zu Problemen mit Nutzern der Public Keys führen kann, konnten wir bislang nicht nachvollziehen.

Auf diese Weise kann man sowohl komplette Keyring-Dateien importieren als auch einzelne öffentliche Schlüssel. Letztere können unter beliebigen Dateinamen als ASCII-Datei gespeichert und anschließend importiert werden – wenn alle Stricke reißen, kann so auch ein GPG-Key im Browser betrachtet, per Kopieren und Einfügen im Editor der Wahl gespeichert und anschließend in den eigenen Pubring verfrachtet werden.

E-Mails verschlüsselt versenden und empfangen

Nach der Installation und der Auswahl eines Standardschlüssels steht bei jeder E-Mail, die man mit Mail verfasst, die Option zur Verschlüsselung bzw. Signierung zur Verfügung.

Nach Eingabe der Keyphrase (des Senders) wird die Mail verschlüsselt und verschickt – vorausgesetzt, für die Empfängeradresse ist ein Public Key bereits gespeichert oder kann per Keyserver geladen werden. Verschlüsselt man die Mail nicht wie per Default eingestellt auch an sich selbst, entfällt die Eingabe der Keyphrase – nur ist die Mail anschließend nicht mehr für den Sender, sondern nur noch für den Empfänger entschlüsselbar.

Auf Empfängerseite ist wiederum die Eingabe der Keyphrase (des Empfängers) notwendig, damit die Mail entschlüsselt werden kann.