Wie speichert Apple seine iWork-Passwörter?

Stefan Keller, den 24. Januar 2014

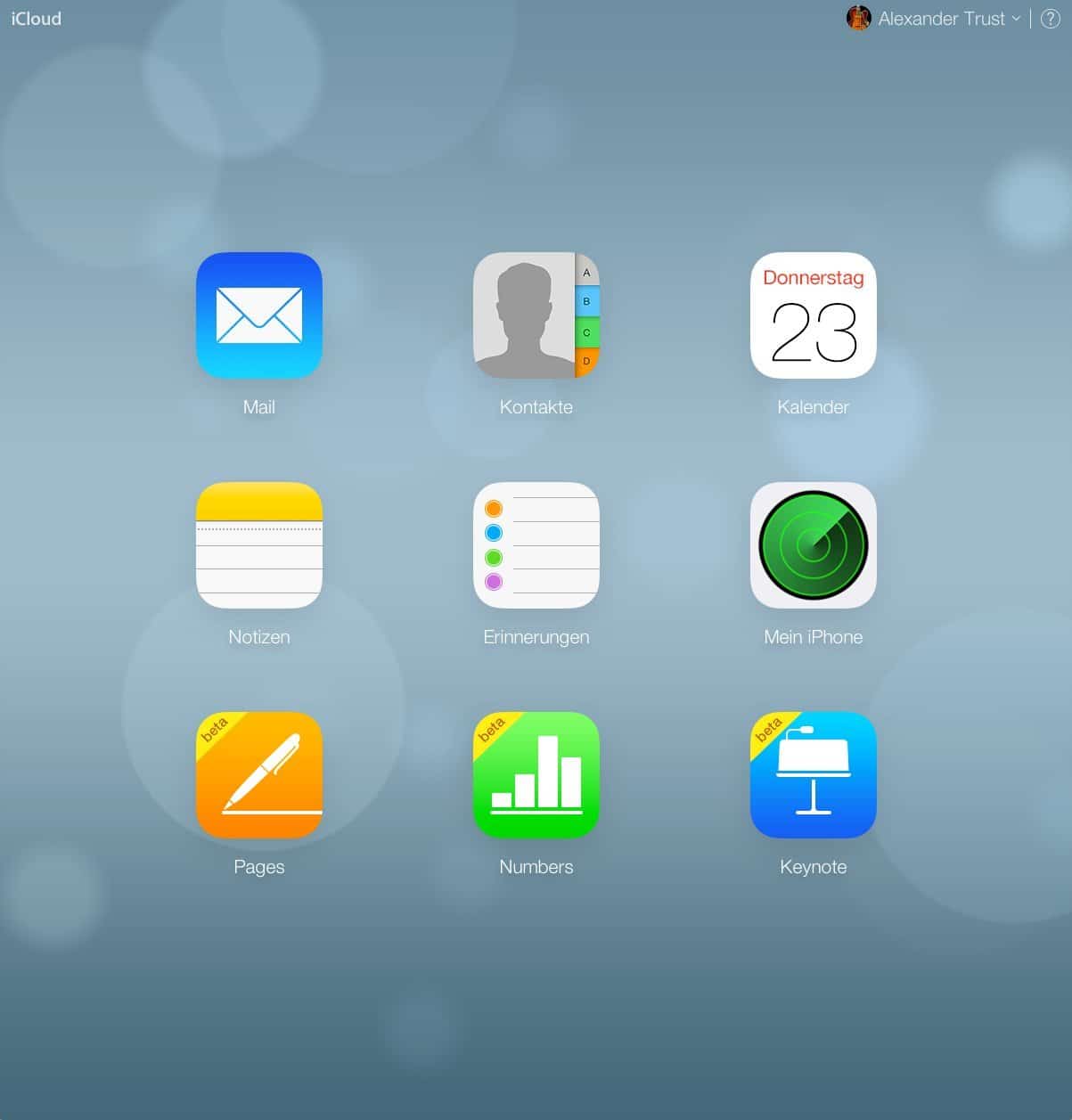

iWork bietet die Möglichkeit, ein Dokument per Passwort vor neugierigen Blicken zu schützen. Seit heute wird diese Funktion auch von iWork für iCloud unterstützt. Da stellt sich die Frage: Wie schützt Apple Dokumente eigentlich?

Angeregt durch unseren Leser Zumo, haben wir versucht der Frage auf den Grund zu gehen, wie Apple seine iWork-Passwörter speichert.

Apple ist in den Support-Dokumenten relativ offen, was die verwendeten Verschlüsselungstechniken für iCloud-Dienste angeht, zumindest wird mit „Buzz-Words“ nicht gegeizt. So berichtet das Support-Dokument HT4865 davon, dass an User-Daten quasi alles mit wenigstens 128-Bit-AES verschlüsselt wird. Der iCloud-Schlüsselbund wird gar mit 256-Bit-AES verschlüsselt und zusätzlich durch weitere Krypto-Algorithmen geschützt. HT5779 widmet sich speziell iWork für iCloud und berichtet ebenfalls von der 128-Bit-AES-Verschlüsslung. Gemeint sind in beiden Fällen aber nur die Dateien, die auf der Festplatte des iCloud-Servers landen (und zu Hause in den meisten Fällen im Klartext gespeichert werden).

Kennwort zum Öffnen benötigt

Schützt man ein iWork-Dokument nun so, dass zum Öffnen ein Kennwort benötigt wird, tappt man im Dunkeln, was konkret passiert. Denn diese Information behält Apple dem Anwender vor, jedenfalls ist es uns nicht gelungen, auf der Apple-Webseite verwertbare Informationen zu finden. Da Dokumente, die sich mit iWork für iCloud öffnen lassen, identisch sind mit jenen, die man lokal auf der Festplatte gebunkert hat (allein aus Kompatibilitätsgründen), ist die Frage, welche Verschlüsslung zum Einsatz kommt und wie Apple das Kennwort speichert im Allgemeinen betrachtet ganz einfach: Sehr wahrscheinlich genauso wie bei Desktop-Dokumenten.

Wie geht’s auf dem Desktop?

Da Apple keine verwertbaren Informationen liefert, muss das Pferd von hinten aufgezäumt werden. Die Firma Elcomsoft hat sich auf das Knacken von Passwörtern aller Art spezialisiert und erklärt, wie Apple die Dokumente schützt, wenn sie mit einem Passwort versehen werden – dem Text der Pressemitteilung zu urteilen hat Apple seine Hausaufgaben erledigt und eine umständliche (und damit vergleichsweise sichere) Verschlüsslung implementiert. Das gesamte Dokument ist nach dem AES-Algorithmus mit 128-Bit-Schlüsseln verschlüsselt. Ein Schlüssel wird mit dem Passwort im Klartext und dem PBKDF2-Algorithmus erzeugt. Die notwendige Zufälligkeit erreichte Apple durch ca. 4000 Anwendungen des SHA1-Hashes. Insgesamt sei es nach Einschätzung der Entwickler „heute“ in endlicher Zeit nicht sinnvoll möglich, den Schutz per Bruteforce auszuhebeln, weshalb Angriffsmöglichkeiten mittlerweile auf Treffer im Wörterbuch spekulieren oder spezielle Hardware zum Einsatz kommt.